[Pentest] 用 OWASP ZAP 做滲透測試,找尋網站可能的弱點

最近公司舉辦了類似滲透測試的比賽,正好趁這個機會來玩一下 OWASP 出的 ZAP~

這一篇先簡單拿來來掃瞄一下公開的測試網站 http://demo.testfire.net~

1. 安裝 ZAP

到 OWASP Zed Attack Proxy Project 官網的下載頁,有給各種不同平台使用的 ZAP~

不過基本上 ZAP 是用 Java 寫的,所以大部分的平台版本都差不多,

我就直接抓 ZAP 2.5.0 Standard – Cross platform 版了~

抓下來解開到一個目錄下去~

2. 執行 ZAP

在解開的目錄下,執行 ./zap.sh 就能把 ZAP 叫起來了~

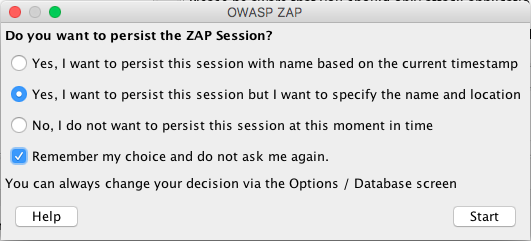

首先會問你是否要將分析的 session 存起來,我是選要存,並且讓我自己選擇儲存位置:

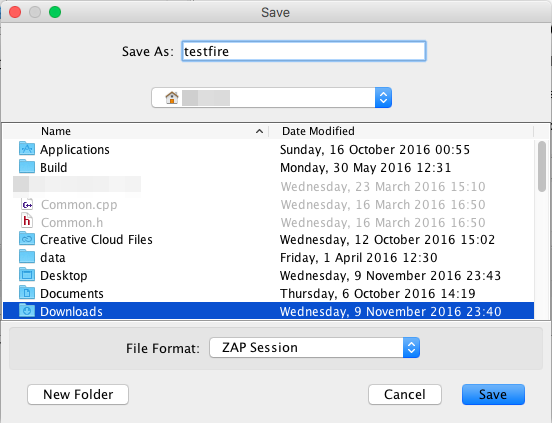

設定一下要儲存的路徑與檔名:

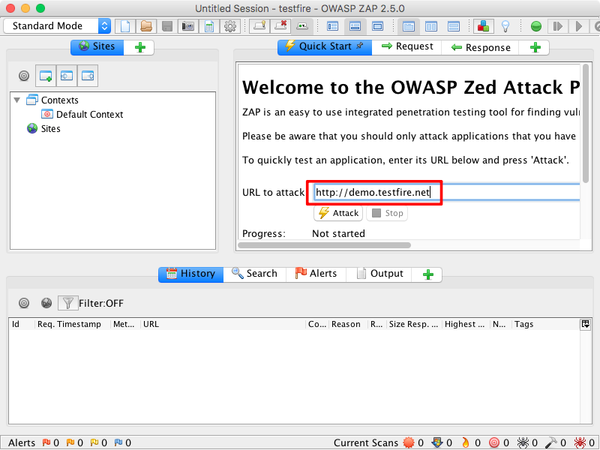

接著就進入 ZAP 的主畫面了~

按下 Quick Start 頁籤,這邊可以輸入一個 URL 就開始嘗試攻擊,

我們就拿 http://demo.testfire.net 來試試看,按下 Attack 開始打:

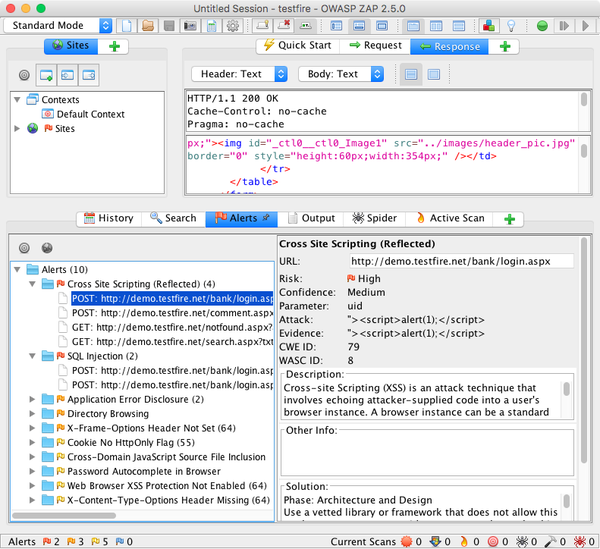

攻擊需要一些時間,當完成的時候,會在左下角顯示出找到的問題~

這些問題通常是「疑似」問題,至於是不是真的有問題,還是得人工去確認:

從上面的結果來看,找到了不少的問題,

其實也可以從這些結果,來學習一些滲透測試可以使用的技巧,

像是看 ZAP 是如何在參數裡添加字串製作 XSS 或是 SQL injection 等等,也挺有趣的喔~

參考資料:Adding authentication in ZAP tool to attack a URL

(本頁面已被瀏覽過 10,949 次)