[Windows] 用 PDFStreamDumper 分析具有 CVE-2009-0927 模式的 PDF

今天看到一個 PDF 檔案,同事沒有說這個檔案是不是惡意的,

想說就拿剛學到的 PDFStreamDumper 來看看這 PDF 是不是有問題的~

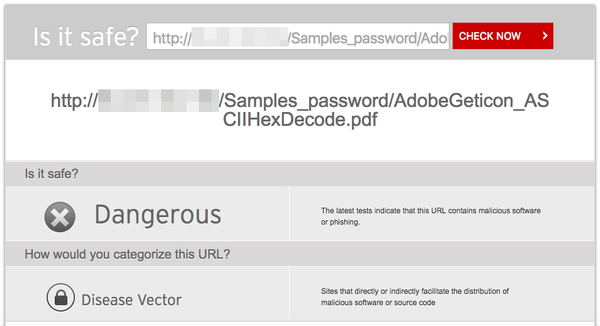

先用 Trend Micro Site Safety 查一下下載的網址,的確是有問題的:

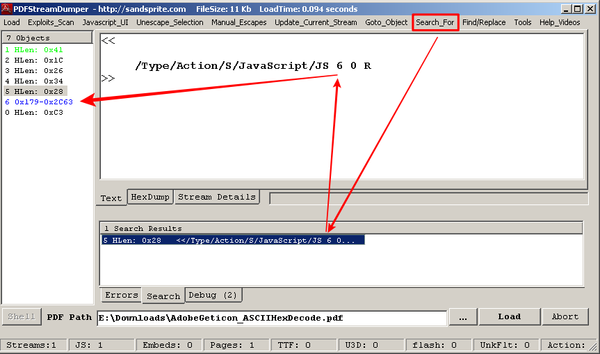

接著用 PDFStreamDumper 開啟這個 PDF 檔案,

選擇 Search_For > Javascript 來看看有沒有 JavaScript…

有找到一個,點下去看,它參考到的是第 6 個物件:

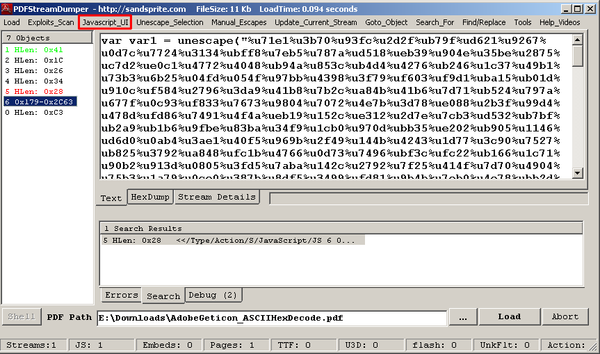

第 6 個物件裡的 JavaScript 看起來有一堆 escape 過後的字串,

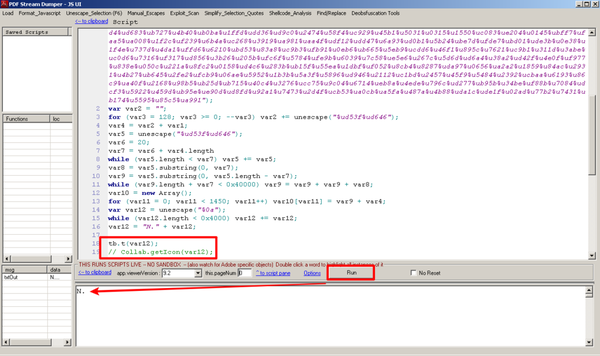

蠻可疑的,點 Javascript_UI 來做進一步的分析:

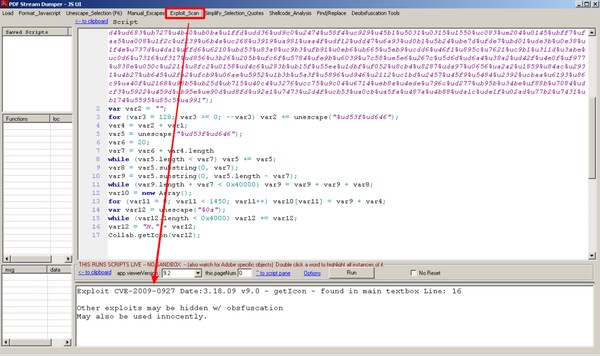

先按一下 Exploit_Scan,這功能可以檢查 JavaScript 碼裡面有沒有已知的 exploit 模式,

因為這個 JavaScript 有呼叫到 Collab.getIcon(),所以就中了 CVE-2009-0927 這個 exploit 的模式:

這個 CVE 是靠傳遞一個異常參數給 Adobe Acrobat 的 Collab.getIcon(),

而造成的一個 stack overflow,因此參數是什麼就很重要了~

把 JavaScript 稍微改一下,用 tb.t(var12) 可以秀出變數 var12 的內容,

可以看到它的內容是 “N.” 後面加上非常多的 (一萬多個) 換行字元,

應該就是為了要造成 stack overflow 的狀況:

不過以參數 “N.” 加一堆換行字元造成的 stack overflow 要如何能執行惡意程式呢?

這邊我倒是不太確定,不過看來至少這個 JavaScript 是有惡意程式的模式,應該是肯定的,

這次的 PDFStreamDumper 也在分析上幫了大忙囉~^^